En un mundo cada vez más digitalizado, la protección de datos se ha convertido en una prioridad para empresas y organizaciones de todos los tamaños. La ciberseguridad no solo abarca la defensa contra ataques externos, sino también la implementación de políticas y tecnologías que aseguren que la información sensible esté accesible únicamente para aquellos que realmente necesitan verla. Aquí es donde entra en juego el control de acceso, un mecanismo esencial para garantizar que los datos se mantengan seguros y protegidos.

Este artículo de VIRMAR Ciberseguridad, podrás explorar en profundidad los beneficios, tipos, fases y desafíos del control de acceso, además de obtener una visión hacia su futuro.

Beneficios del control de acceso

El control de acceso no solo garantiza la seguridad de la información, sino que también ofrece múltiples beneficios que lo convierten en una pieza clave en la estrategia de ciberseguridad de cualquier organización.

Protección de datos sensibles

Uno de los principales beneficios del control de acceso es la protección de datos sensibles. Las organizaciones manejan diariamente información crítica como datos financieros, información personal de clientes y propiedad intelectual. Al implementar un sistema de control de acceso, se asegura que solo el personal autorizado pueda acceder a esta información, reduciendo significativamente el riesgo de filtraciones o robos de datos.

Prevención de accesos no autorizados

La prevención de accesos no autorizados es otra ventaja crucial del control de acceso. Los sistemas modernos permiten monitorear y controlar quién tiene acceso a qué recursos dentro de la organización. Esto no solo protege la integridad de los datos, sino que también ayuda a prevenir posibles ataques internos, donde empleados con malas intenciones podrían intentar acceder a información crítica.

Cumplimiento de normativas y regulaciones

El cumplimiento de normativas y regulaciones es fundamental para muchas industrias, especialmente aquellas que manejan información altamente sensible, como el sector financiero o el de la salud. Las normativas como el GDPR en Europa o la Ley Federal de Protección de Datos Personales en México exigen que las organizaciones implementen medidas de seguridad adecuadas, incluyendo el control de acceso, para proteger la información personal de los usuarios.

Fingerprint Biometric Digital Scan Technology. Graphic interface showing man finger with print scanning identification. Concept of digital security and private data access by use fingerprint scanner.

Tipos de control de acceso

Existen diferentes tipos de control de acceso, cada uno diseñado para satisfacer necesidades específicas según el contexto y los requerimientos de seguridad de la organización.

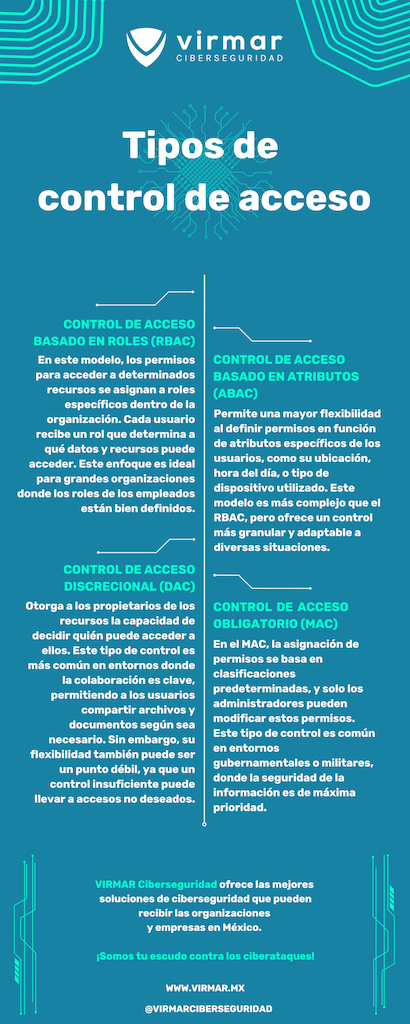

Control de acceso basado en roles (RBAC)

El Control de Acceso Basado en Roles (RBAC, por sus siglas en inglés) es uno de los métodos más utilizados. En este modelo, los permisos para acceder a determinados recursos se asignan a roles específicos dentro de la organización. Cada usuario recibe un rol que determina a qué datos y recursos puede acceder. Este enfoque es ideal para grandes organizaciones donde los roles de los empleados están bien definidos.

Control de acceso basado en atributos (ABAC)

El Control de Acceso Basado en Atributos (ABAC, por sus siglas en inglés) permite una mayor flexibilidad al definir permisos en función de atributos específicos de los usuarios, como su ubicación, hora del día, o tipo de dispositivo utilizado. Este modelo es más complejo que el RBAC, pero ofrece un control más granular y adaptable a diversas situaciones.

Control de acceso discrecional (DAC)

El Control de Acceso Discrecional (DAC, por sus siglas en inglés) otorga a los propietarios de los recursos la capacidad de decidir quién puede acceder a ellos. Este tipo de control es más común en entornos donde la colaboración es clave, permitiendo a los usuarios compartir archivos y documentos según sea necesario. Sin embargo, su flexibilidad también puede ser un punto débil, ya que un control insuficiente puede llevar a accesos no deseados.

Control de acceso obligatorio (MAC)

El Control de Acceso Obligatorio (MAC, por sus siglas en inglés) es el más estricto de los modelos de control de acceso. En el MAC, la asignación de permisos se basa en clasificaciones predeterminadas, y solo los administradores pueden modificar estos permisos. Este tipo de control es común en entornos gubernamentales o militares, donde la seguridad de la información es de máxima prioridad.

También te puede interesar: Línea de tiempo de la historia de las computadoras.

Fases del control de acceso

Para implementar un sistema de control de acceso efectivo, es crucial entender las fases que lo componen: identificación, autenticación y autorización.

Identificación

La identificación es el primer paso en cualquier proceso de control de acceso. Aquí, el usuario presenta su identidad mediante un identificador único, como un nombre de usuario o un número de empleado. Esta fase es crucial porque establece la base sobre la cual se otorgarán los accesos.

Autenticación

La autenticación verifica que la identidad presentada por el usuario es legítima. Esto se realiza mediante diversos métodos, como contraseñas, biometría o autenticación multifactor. La autenticación es fundamental para asegurarse de que la persona que solicita acceso es realmente quien dice ser.

Autorización

Finalmente, la autorización determina qué recursos puede acceder el usuario autenticado. Esta fase implica la verificación de que el usuario tiene los permisos adecuados para acceder a los datos o sistemas solicitados. La autorización es la fase en la que se aplica efectivamente el control de acceso.

Desafíos y mejores prácticas

A pesar de sus beneficios, implementar un sistema de control de acceso no está exento de desafíos. Conocer estos retos y las mejores prácticas para superarlos es esencial para cualquier organización que busque proteger sus datos de manera efectiva.

Retos comunes en la implementación

Uno de los mayores desafíos en la implementación de control de acceso es la complejidad del sistema. A medida que las organizaciones crecen, el número de usuarios y recursos también aumenta, lo que puede hacer que el control de acceso sea difícil de gestionar. Además, los sistemas mal configurados pueden llevar a fallos de seguridad, donde los usuarios terminan teniendo más acceso del que deberían.

Otro desafío es la resistencia al cambio por parte de los empleados, quienes pueden ver el control de acceso como un obstáculo para realizar su trabajo. Es fundamental educar a los empleados sobre la importancia del control de acceso y cómo este protege tanto a la organización como a ellos mismos.

Mejores prácticas para un control de acceso efectivo

Para garantizar un control de acceso efectivo, es importante seguir algunas mejores prácticas. Primero, se debe realizar una auditoría regular de los permisos de acceso para asegurarse de que los usuarios solo tengan acceso a los recursos que necesitan para realizar su trabajo. Segundo, la implementación de la autenticación multifactor es altamente recomendada, ya que añade una capa adicional de seguridad.

Además, es crucial capacitar a los empleados sobre las políticas de seguridad y los procedimientos de control de acceso. Esto no solo ayuda a prevenir errores humanos, sino que también crea una cultura organizacional de seguridad.

Futuro del control de acceso

El control de acceso continúa evolucionando con las nuevas tecnologías y tendencias. Las organizaciones deben estar al tanto de estos desarrollos para mantenerse protegidas en un entorno digital en constante cambio.

Tendencias emergentes

Una de las principales tendencias emergentes en ciberseguridad es la adopción del modelo Zero Trust. Este enfoque redefine la seguridad al asumir que ningún usuario, dispositivo o sistema es confiable por defecto, incluso dentro de la red interna.

A diferencia de los modelos tradicionales de seguridad que confiaban en perímetros, Zero Trust exige una verificación continua, autenticación multifactor y segmentación de redes, otorgando acceso solo a los recursos mínimos necesarios para cada usuario o dispositivo. La adopción de Zero Trust está impulsada por el aumento del trabajo remoto, la necesidad de proteger sistemas en la nube y las crecientes amenazas internas y externas, como los ataques de ransomware y el phishing dirigido.

Además de Zero Trust, el uso de inteligencia artificial y machine learning sigue creciendo, permitiendo identificar patrones anómalos y amenazas en tiempo real. Estas tecnologías mejoran la capacidad de respuesta de los sistemas de seguridad ante ataques cada vez más sofisticados.

Innovaciones tecnológicas

Las innovaciones tecnológicas también están transformando el control de acceso. Por ejemplo, la biometría avanzada, como el reconocimiento facial y la identificación por iris, está ganando popularidad debido a su capacidad para ofrecer un alto nivel de seguridad sin comprometer la comodidad del usuario.

Otra innovación es el uso de blockchain para mejorar la seguridad y transparencia en los sistemas de control de acceso. Al utilizar blockchain, se puede garantizar que las transacciones de acceso sean inmutables y verificables, lo que añade una capa adicional de seguridad.

Control de acceso: protección de datos sensibles

En resumen, el control de acceso es un componente esencial de la ciberseguridad. Al entender sus beneficios, tipos, y desafíos, las organizaciones pueden proteger mejor sus datos y cumplir con las regulaciones vigentes, asegurando así un entorno digital seguro y confiable.

También te puede interesar: Autenticación en ciberseguridad: métodos, tecnologías y desafíos.

African woman student take note and using laptop, facial recognition hud and digital hologram with fingerprint and padlock with password. Concept of machine learning

Preguntas frecuentes

Finalmente, respondemos algunas de las preguntas más comunes sobre el control de acceso en ciberseguridad.

¿Por qué es importante el control de acceso en la ciberseguridad?

El control de acceso es fundamental en la ciberseguridad porque garantiza que solo las personas autorizadas puedan acceder a información y recursos críticos. Esto protege a las organizaciones contra amenazas internas y externas, y asegura que se cumplan las normativas de protección de datos.

¿Cuáles son los tipos principales de control de acceso?

Los principales tipos de control de acceso son el Control de Acceso Basado en Roles (RBAC), el Control de Acceso Basado en Atributos (ABAC), el Control de Acceso Discrecional (DAC) y el Control de Acceso Obligatorio (MAC). Cada uno tiene sus propias ventajas y es adecuado para diferentes escenarios según las necesidades de la organización.

¿Cómo se implementa un sistema de control de acceso efectivo?

Para implementar un sistema de control de acceso efectivo, es crucial seguir las fases de identificación, autenticación y autorización. Además, se deben aplicar mejores prácticas como la autenticación multifactor, auditorías regulares de permisos y la capacitación constante del personal en seguridad.